Um bom laboratório doméstico é indispensável para que um hacker ético pratique sua arte sem causar danos a outras pessoas. Um pentester iniciante deve praticar em alvos variados para ganhar mais experiência. Este artigo fornecerá instruções passo a passo para a instalação do Metasploitable3 no Windows 10.

O processo de instalação pode levar pelo menos algumas horas, dependendo da máquina e da velocidade de conexão com a Internet. O Metasploitable3 é um servidor Windows 2008 vulnerável com muitos aplicativos vulneráveis.

De acordo com a página GitHub do Rapid7, “Metsaploitable3 é uma máquina virtual construída do zero com uma grande quantidade de vulnerabilidades de segurança. Destina-se a ser usado como um alvo para testar exploits com Metasploit ”.

Vamos começar com a instalação do Metasploitable3!

Pré-requisito

Os pré-requisitos para a instalação do Metasploitable3 são os seguintes:

- Versão mais recente do Oracle VirtualBox

- Versão mais recente do Oracle VirtualBoxExtensions

- Versão mais recente do Vagrant

- Versão mais recente do Packer

- Desativar o antivirus durante a instalação (porque o metasploitable contem vários programas detetados como ameaças)

Etapa 1: Installação

A melhor maneira de instalar aplicações no Windows de forma segura é de usar um gestor de pacote como Chocolatey. É muito fácil de instalar e depois é possível instalar e desinstalar muitas aplicações do Windows em linha de comando.

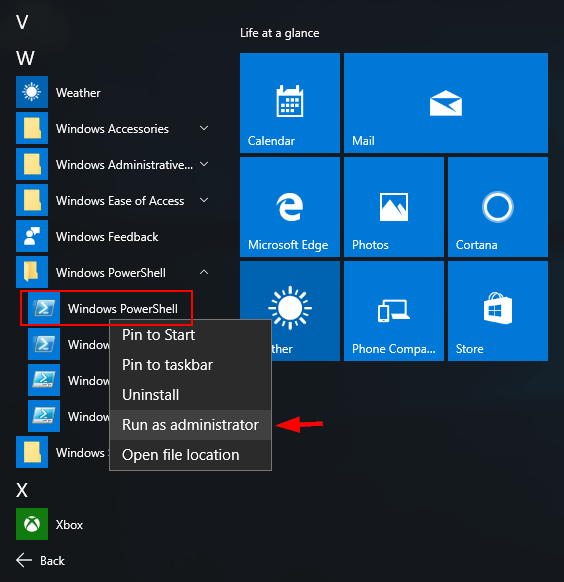

Abra uma consola Powershell fazendo clique direito no botão iniciar e em modo Administrador.

Depois entre o comando seguinte:

PS E:\metasploitable3> Set-ExecutionPolicy Bypass -Scope Process -Force; [System.Net.ServicePointManager]::SecurityProtocol = [System.Net.ServicePointManager]::SecurityProtocol -bor 3072; iex ((New-Object System.Net.WebClient).DownloadString('https://chocolatey.org/install.ps1'))Instale as aplicações :

PS E:\metasploitable3> choco install vagrant packer virtualbox gitEtapa 4: instale o Metasploitable3

Execute este comando no prompt de comando: C: \ Usuários \ naveen \ metasploitable3> git clone https://github.com/rapid7/metasploitable3.git

Etapa 5: construir a etapa Json

Antes de iniciar o “build”, é necessário corrigir os templates Packer das imagens de discos.

PS E:\ cp .\packer\templates\ubuntu_1404.json .\packer\templates\ubuntu_1404.json.old

PS E:\ chcp 1252

PS E:\ packer fix .\packer\templates\ubuntu_1404.json.old >.\packer\templates\ubuntu_1404.jsonDepois o “build”:

PS E:\metasploitable3> .\build.ps1 windows2008

PS E:\metasploitable3> .\build.ps1 ubuntu1404

Compatible version of VirtualBox found.

Compatible version of Packer found.

Compatible version of Vagrant found.

Compatible version of vagrant-reload plugin found.

All requirements found. Proceeding...

Building metasploitable3-ub1404 Vagrant box...

virtualbox-iso: output will be in this color.

==> virtualbox-iso: Retrieving Guest additions

==> virtualbox-iso: Trying C:\Program Files\Oracle\VirtualBox/VBoxGuestAdditions.iso

==> virtualbox-iso: Trying file://C:/Program%20Files/Oracle/VirtualBox/VBoxGuestAdditions.iso

==> virtualbox-iso: file://C:/Program%20Files/Oracle/VirtualBox/VBoxGuestAdditions.iso => C:/Program Files/Oracle/VirtualBox/VBoxGuestAdditions.iso

==> virtualbox-iso: Retrieving ISO

==> virtualbox-iso: Trying http://old-releases.ubuntu.com/releases/14.04.0/ubuntu-14.04-server-amd64.iso

==> virtualbox-iso: Trying http://old-releases.ubuntu.com/releases/14.04.0/ubuntu-14.04-server-amd64.iso?checksum=sha256%3Aababb88a492e08759fddcf4f05e5ccc58ec9d47fa37550d63931d0a5fa4f7388

==> virtualbox-iso: http://old-releases.ubuntu.com/releases/14.04.0/ubuntu-14.04-server-amd64.iso?checksum=sha256%3Aababb88a492e08759fddcf4f05e5ccc58ec9d47fa37550d63931d0a5fa4f7388 => E:\metasploitable3\packer_cache\110e9dcdcb48bd4ab673fbe6336d9b7444a59e18.iso

==> virtualbox-iso: Starting HTTP server on port 9001

==> virtualbox-iso: Creating virtual machine...

==> virtualbox-iso: Creating hard drive...

==> virtualbox-iso: Mounting ISOs...

virtualbox-iso: Mounting boot ISO...

==> virtualbox-iso: Creating forwarded port mapping for communicator (SSH, WinRM, etc) (host port 2479)

==> virtualbox-iso: Executing custom VBoxManage commands...

virtualbox-iso: Executing: modifyvm metasploitable3-ub1404 --memory 4096

virtualbox-iso: Executing: modifyvm metasploitable3-ub1404 --cpus 2

==> virtualbox-iso: Starting the virtual machine...

==> virtualbox-iso: Waiting 20s for boot...

==> virtualbox-iso: Typing the boot command...

==> virtualbox-iso: Using ssh communicator to connect: 127.0.0.1

==> virtualbox-iso: Waiting for SSH to become available...

==> virtualbox-iso: Connected to SSH!

==> virtualbox-iso: Uploading VirtualBox version info (6.1.16)

==> virtualbox-iso: Uploading VirtualBox guest additions ISO...

==> virtualbox-iso: Provisioning with chef-solo

virtualbox-iso: Installing Chef...

==> virtualbox-iso: % Total % Received % Xferd Average Speed Time Time Time Current

==> virtualbox-iso: Dload Upload Total Spent Left Speed

==> virtualbox-iso: 100 23386 100 23386 0 0 73253 0 --:--:-- --:--:-- --:--:-- 73310

virtualbox-iso: ubuntu 14.04 x86_64

virtualbox-iso: Getting information for chef stable 13.8.5 for ubuntu...

virtualbox-iso: downloading https://omnitruck.chef.io/stable/chef/metadata?v=13.8.5&p=ubuntu&pv=14.04&m=x86_64

virtualbox-iso: to file /tmp/install.sh.995/metadata.txt

virtualbox-iso: trying wget...

virtualbox-iso: sha1 1ecb70effcf557dbac0d0de528bbef6937f9c581

virtualbox-iso: sha256 ce0ff3baf39c8c13ed474104928e7e4568a4997a1d5797cae2b2ba3ee001e3a8

virtualbox-iso: url https://packages.chef.io/files/stable/chef/13.8.5/ubuntu/14.04/chef_13.8.5-1_amd64.deb

virtualbox-iso: version 13.8.5

virtualbox-iso: downloaded metadata file looks valid...

virtualbox-iso: downloading https://packages.chef.io/files/stable/chef/13.8.5/ubuntu/14.04/chef_13.8.5-1_amd64.deb

virtualbox-iso: to file /tmp/install.sh.995/chef_13.8.5-1_amd64.deb

virtualbox-iso: trying wget...

Isso pode levar algumas horas e deve ser paciente com o processo de instalação.

O processo de instalação irá reiniciar a VM recém-criada algumas vezes.

Agora adicione vagrant box após a instalação usando o comando PS E:\metasploitable3> vagrant box add. \ Packer \ builds \ windows_2008_r2_virtualbox_0.1.0.box –name = metasploitable3-win2k8

PS E:\metasploitable3> vagrant box add.\Packer\iso\windows_2008_r2_virtualbox_0.1.0.box –name = metasploitable3-win2k8

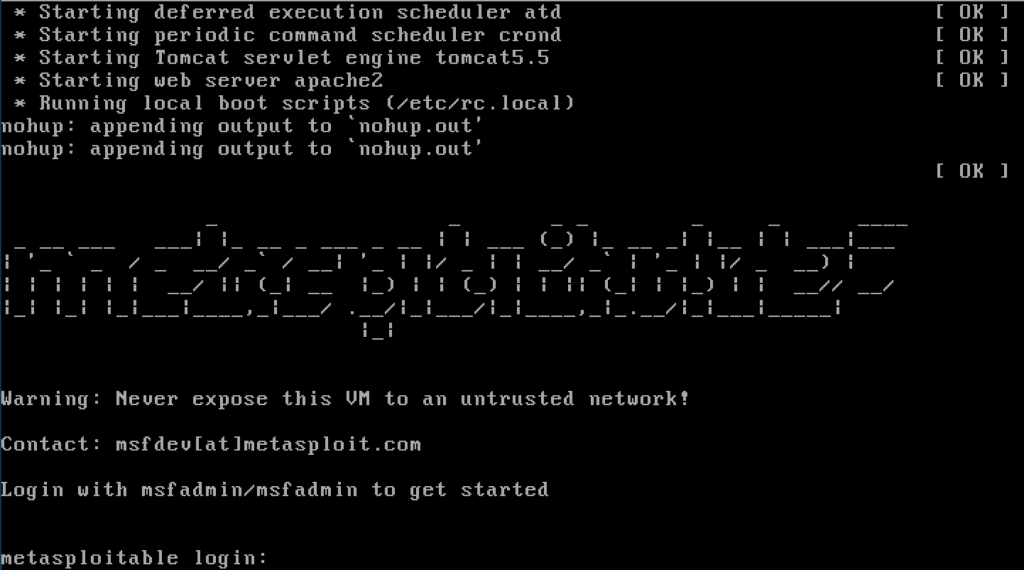

Hooray, finalmente o fruto do seu trabalho se tornou realidade. Vá para o VirtualBox e notará uma nova VM do Windows 2008. Encontra dois usuários aqui: administrador e vagrant (veja a captura de tela abaixo). A senha de ambas as contas é vagrant. Divirta-se hackeando o Windows 2008 Server e Ubuntu!

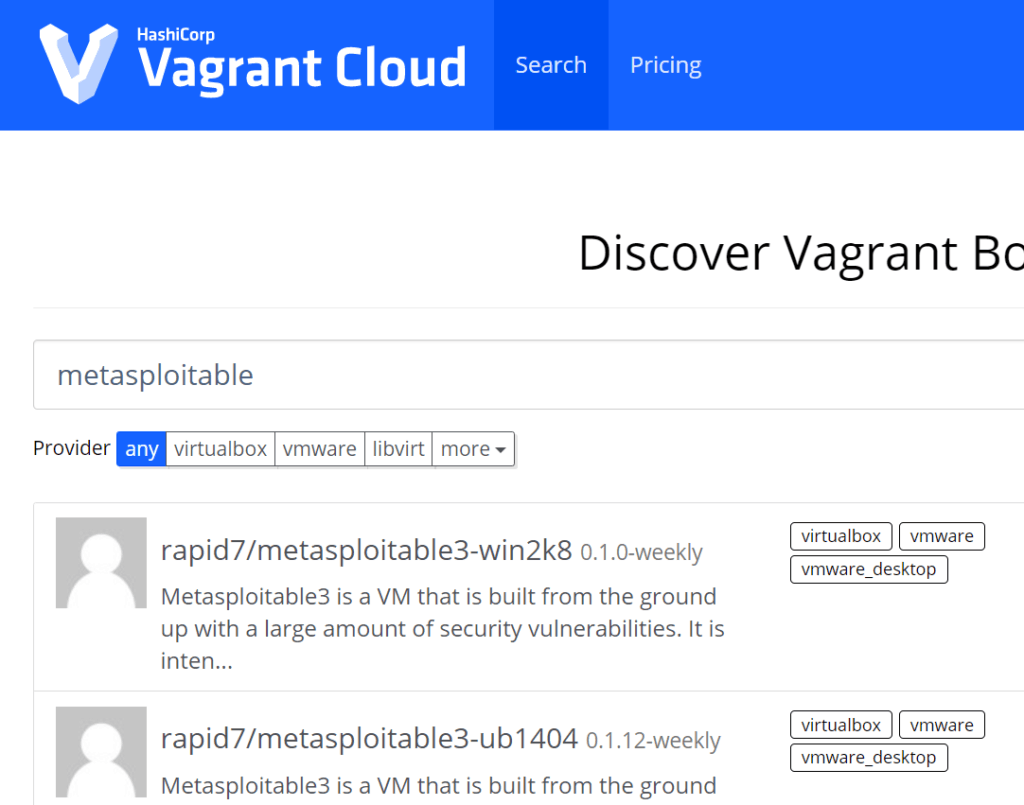

Agora que chegou até ao fim 😄 saiba que essas imagens estão disponíveis no Vagrant.